Almeno tre gruppi separati dal ransomware Conti hanno adottato le tattiche di phishing BazarCall come metodo principale per ottenere l’accesso iniziale alla rete di una vittima.

Questi attacchi permettono agli hacker di implementare attacchi altamente mirati utilizzando una buona dose di social engineering difficile da rilevare.

Cos’è BazarCall

Il metodo BazarCall/BazaCall, noto anche come call-back phishing, è nato nel 2021 come vettore di attacco utilizzato dall’operazione di ransomware Ryuk, che in seguito è stato rinominato Conti.

Gli hacker che utilizzano questa tecnica prendono di mira i dipendenti, sia di un’azienda che dell’intero settore, e adattano le campagne di phishing di conseguenza per la massima efficienza.

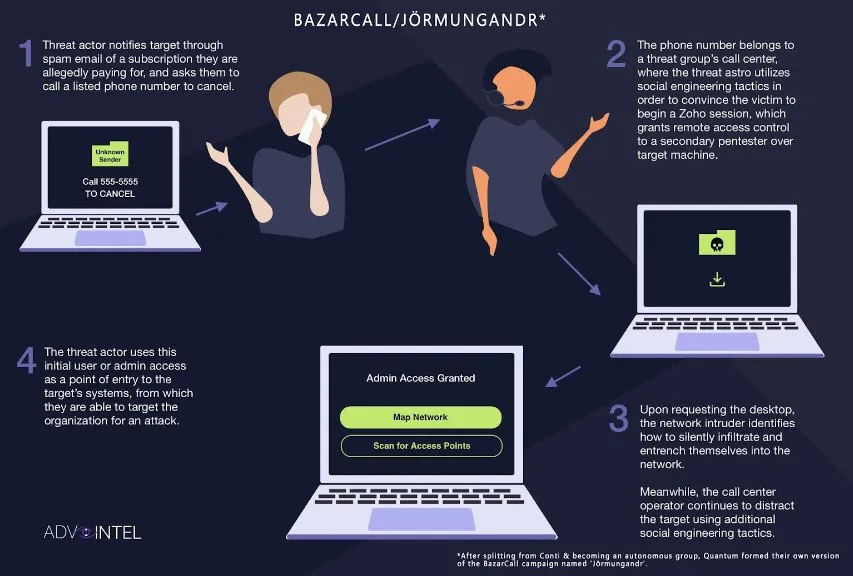

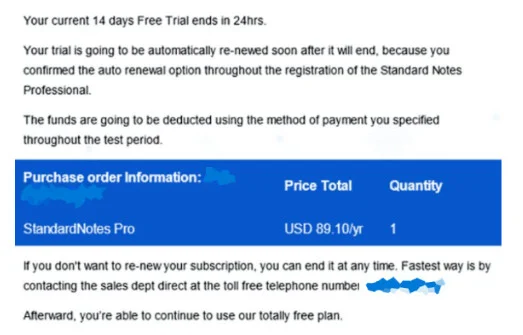

Un attacco BazarCall inizia con un’e-mail che, ad esempio, informa l’utente che un abbonamento in scadenza sta per essere rinnovato automaticamente e che è possibile annullare il pagamento chiamando un numero specifico. Al numero di telefono, però, risponde un hacker esperto in social engineering che convince l’utente ad avviare una sessione di accesso remoto tramite un software legittimo controllato però da un secondo hacker. Mentre l’hacker distrae la vittima al telefono, il secondo hacker decide come compromettere la rete senza far scattare alcun allarme.

Attualmente, ci sono prove di tre gruppi, tutti parte della precedente operazione di ransomware Conti, che utilizzavano BazarCall o una versione di tali tattiche: Silent Ransom Group, Quantum e Roy/Zeon.

Il passaggio al social engineering è dato dalla prevedibilità degli attacchi, che ha causato la diminuzione dei profitti quando i difensori hanno iniziato ad applicare misure di mitigazione efficaci.

Ma con questo inganno, che prende di mira il fattore umano, l’approccio diventa più flessibile e potrebbe cambiare da una campagna all’altra, rendendo gli attacchi più difficili da identificare.

Secondo i ricercatori della società di cyber intelligence Advanced Intelligence ( AdvIntel ), un membro di Conti ha affermato quanto segue nelle comunicazioni interne:

“Non possiamo vincere la guerra tecnologica perché su questo terreno competiamo con aziende da miliardi di dollari, ma possiamo vincere il fattore umano” – Conti

Silent Ransom Group colpisce grandi aziende con BazarCall

A partire da aprile 2022 gli operatori di BazarCall hanno formato il proprio gruppo chiamato Silent Ransom Group (SRG). In tre mesi, hanno preso di mira almeno 94 organizzazioni, concentrandosi solo sul furto di dati e sull’estorsione delle vittime.

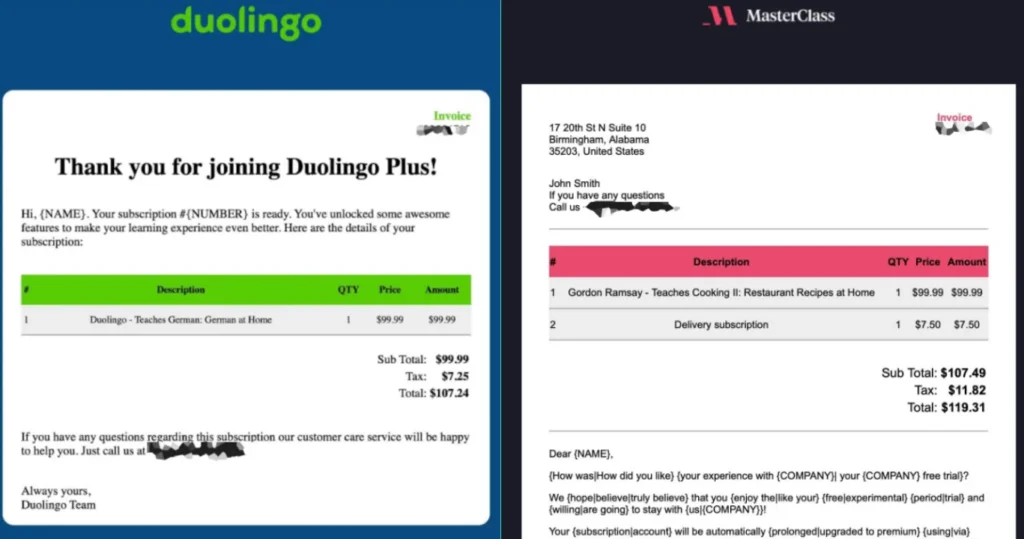

In genere inviano falsi avvisi di abbonamento da parte di un falso Duolingo e MasterClass nelle loro campagne di phishing.

Il gruppo si è concentrato fortemente sul settore sanitario con entrate annuali comprese tra $ 500.000 e oltre $ 100 miliardi, quasi il 40% delle quali con entrate superiori a $ 1 miliardo.

Sebbene AdvIntel non fornisca alcun nome nel loro rapporto di oggi, i ricercatori descrivono alcuni dei principali obiettivi e vittime della SRG come:

- squadra NBA

- una multinazionale produttrice di armi e società aerospaziale (dati rubati nella violazione)

- un grande fornitore di soluzioni IT

- una società di tecnologia e software multimiliardaria

- un grande fornitore di impianti idraulici e HVAC

AdvIntel afferma che con la segnalazione di questa tattica, tre società prese di mira sono riuscite ad adottare misure di mitigazione in tempo per impedire una violazione su vasta scala e l’esfiltrazione dei dati.

Quantum utilizza la tattica BazarCall personalizzata

A metà giugno 2022, Quantum ransomware ha iniziato a utilizzare la propria versione di BazarCall in un’operazione denominata “Jörmungandr” (Midgard Serpent o World Serpent in Norse Mythology).

Gli hacker hanno sviluppato l’operazione chiamando operatori specializzati in spamming, OSINT, design e operatori di call center.

Le campagne di chiamata BazarCall attribuite al gruppo Quantum sono diventate più sofisticate in soli due mesi e hanno preso di mira aziende di alto profilo sulla base di set di dati e-mail esclusivi acquistati.

Per le campagne di phishing BazarCall, Quantum impersona un maggior numero di marchi:

- Ginyard International

- “Azure Dragon” (Azure Storage)

- Oracle

- HelloFresh

- Luchechko Mortgage Team

- US Equal Opportunity Employment Commission

- CrowdStrike

- Gobble

Indipendentemente dal tema dell’e-mail di phishing, l’hacker invia sempre ai destinatari un numero di telefono da chiamare per ulteriori chiarimenti.

In una delle prime fasi Quantum ha sperimentato e-mail impersonando Oracle e inviando questa mail di phishing a oltre 200.000 destinatari.

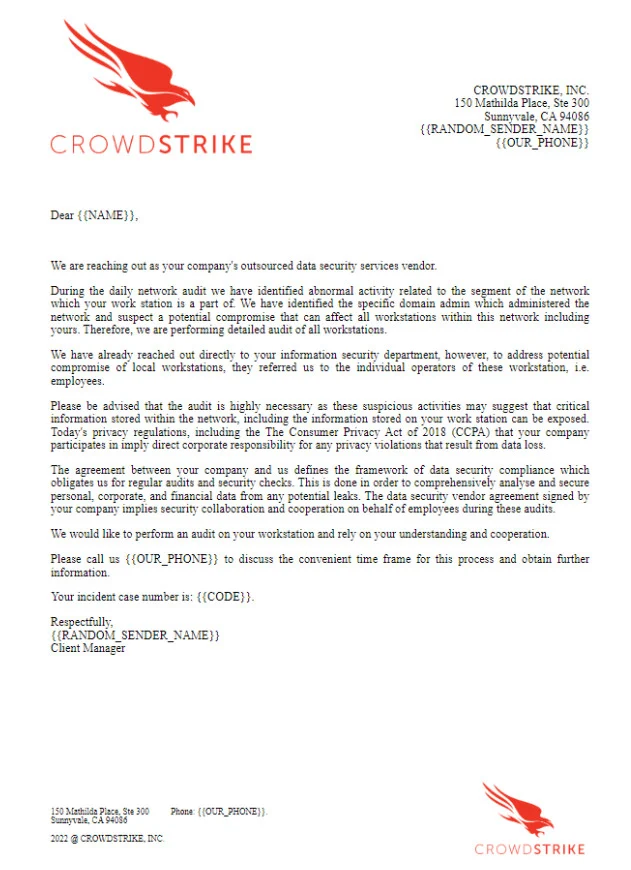

Successivamente, hanno implementato campagne più sofisticate impersonando la società di sicurezza informatica CrowdStrike su attività anomale sulla rete della vittima.

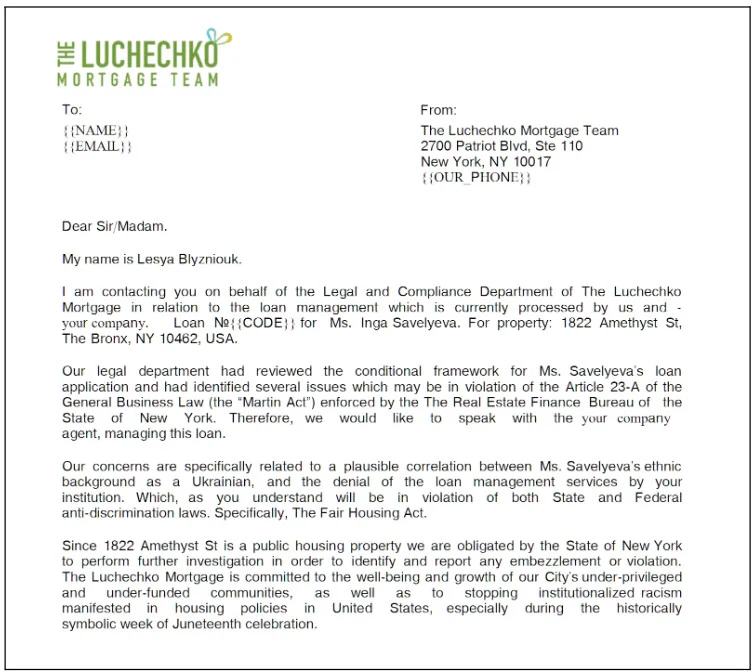

In altri casi Quantum ha preso di mira le banche con un’e-mail che impersonava Luchechko e che inviava una notifica sulla discriminazioni nei confronti di un individuo che richiedeva un prestito in base alla propria etnia.

AdvIntel afferma che sia stao scelto Luchechko a causa del background dell’azienda nell’Europa orientale. In questo modo, quando il target chiamava il numero fornito, l’accento dell’operatore non destava sospetti.

Secondo un rapporto, Quantum ha utilizzato Jörmungandr per prendere di mira cinque aziende con un fatturato annuo di oltre 20 miliardi di dollari, la maggior parte delle quali nel settore sanitario.

Uno di questi era un provider di servizi gestiti (MSP) che avrebbe consentito l’accesso a centinaia di aziende e le avrebbe messe a rischio di crittografarle.

Dopo aver ottenuto l’accesso alla rete, gli hacker di Quantum rubano i dati e crittografato i sistemi.

Roy/Zeon

Il terzo gruppo separato da Conti che ha adottato tecniche simili a BazarCall viene chiamato Roy/Zeon, dal nome dei due lockers (Roy e Zeon) che usano per crittografare le reti delle vittime.

Roy/Zeon è il più abile nel social engineering e molto selettivo con gli obiettivi, scegliendo aziende con un fatturato annuo elevato o provenienti da settori sensibili.

Hanno iniziato a sfruttare le tecniche BazarCall il 20 giugno in operazioni elaborate che hanno impersonato il maggior numero di marchi, molti dei quali sono fornitori di software utilizzati da aziende in un particolare settore:

- Sygnal Partners

- iWired

- Applied Automation Tech

- RMM Central

- Itarian

- Auvik

- RemotePC

- RentoMojo

- Parcel International

- WhatFix

- EZLynx

- EATclub Canada

- Standard Notes

La scelta di impersonare proprio questi marchi sembrerebbe basata sulla valutazione dei dipendenti che sarebbero più inclini a parlare con i fornitori di software specifici della loro attività.

In una recente campagna hanno anche preso di mira gli istituti finanziari con una falsa notifica da Standard Notes, un’app per prendere appunti con crittografia end-to-end, proprio verso la fine del periodo di prova.

Roy/Zeon ha utilizzato BazarCall anche come vettore di attacco iniziale a “una grande autorità immobiliare nel nord-est del New Jersey”, che ha portato a crittografare più di 130 server e 500 workstation.

L’hacker ha utilizzato una VPN non protetta per accedere alla rete aziendale e ha rubato 600 GB di dati, chiedendo poi un riscatto di 5,5 milioni di dollari e ha minacciando di rilasciare documenti che presumibilmente contenevano prove di attività di appropriazione indebita.

I ricercatori sono stati in grado di identificare altre otto vittime delle campagne BazarCall di Roy/Zeon:

- un’azienda di paesaggistica a servizio completo in Texas

- uno dei principali produttori italiani di prodotti farmaceutici

- un produttore di componenti metallici lavorati

- un centro di assistenza specializzato per Porsche, Bentley, Lamborghini, Audi e Mercedes

- un piccolo comune italiano

- un appaltatore canadese di apparecchiature elettriche e di strumentazione

- un grande distributore canadese di cibi mediterranei

- una rivista cittadina incentrata sull’area di Detroit

Bazarcall ripaga la fatica

Questi gruppi hanno dimostrato che l’attività di rubare dati combinata con la crittografia della rete, può ancora essere redditizia.

I ricercatori di AdvIntel osservano che le campagne BazarCall che hanno attribuito a SRG, Quantum e Roy/Zeon in poco più di tre mesi hanno portato a 20 accessi di alto profilo e richieste di riscatto dell’importo di decine di milioni di dollari.

E’ vero che rilevare la fase iniziale di questo attacco è decisamente difficile. ma il reparto di sicurezza potrebbe tracciare segnali insoliti provenienti dalla comunicazione con il server di command and control e monitorare la rete in base a potenziali attività di movimento laterale che potrebbero influire sul controller di dominio

Inoltre, AdvIntel consiglia di monitorare la rete in base a potenziali attività di movimento laterale che potrebbero influire sul controller di dominio.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!