Microsoft ha confermato che uno dei suoi dipendenti è stato compromesso dal gruppo di hacking Lapsus$, consentendo agli attori delle minacce di accedere e rubare parti del loro codice sorgente.

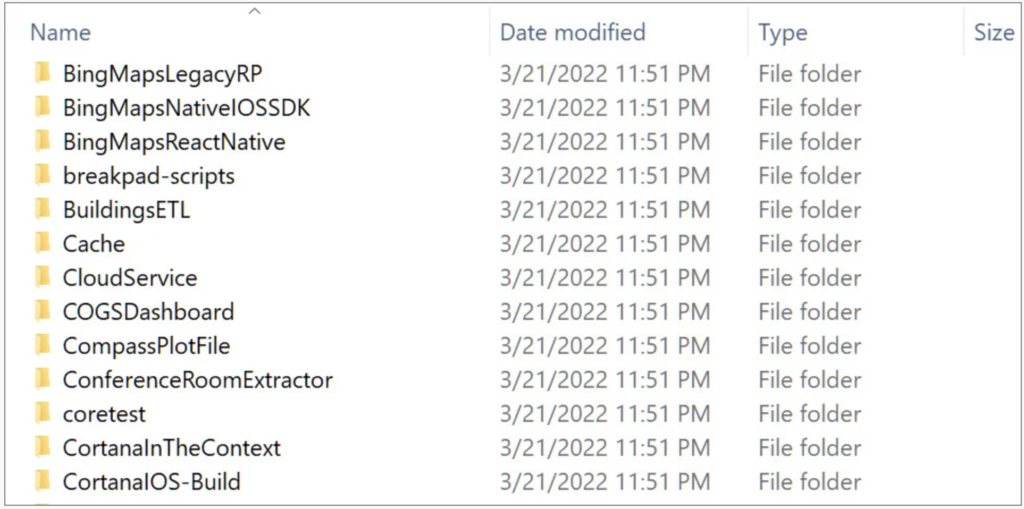

Ieri sera, la banda Lapsus$ ha rilasciato 37 GB di codice sorgente rubato dal server Azure DevOps di Microsoft. Il codice sorgente è destinato a vari progetti Microsoft interni, tra cui Bing, Cortana e Bing Maps.

In un nuovo post sul blog pubblicato stasera, Microsoft ha confermato che uno degli account dei propri dipendenti è stato compromesso da Lapsus$, fornendo un accesso limitato ai repository del codice sorgente. “Nessun codice cliente o dato è stato coinvolto nelle attività osservate. La nostra indagine ha rilevato che un singolo account era stato compromesso, concedendo un accesso limitato.

I nostri team di risposta alla sicurezza informatica si sono rapidamente impegnati per correggere l’account compromesso e prevenire ulteriori attività”, ha spiegato Microsoft in un advisory sugli attori delle minacce Lapsus$. “Microsoft non fa affidamento sulla segretezza del codice come misura di sicurezza e la visualizzazione del codice sorgente non porta ad un aumento del rischio. Le tattiche UTILIZZATE DA DEV-0537 in questa intrusione riflettono le tattiche e le tecniche discusse in questo blog.

“Il nostro team stava già indagando sull’account compromesso sulla base dell’intelligence sulle minacce quando l’attore ha rivelato pubblicamente la propria intrusione. Questa divulgazione pubblica ha intensificato la nostra azione consentendo al nostro team di intervenire e interrompere l’attore a metà operazione, limitando un impatto più ampio”.

Sebbene Microsoft non abbia condiviso il modo in cui l’account è stato compromesso, ha fornito una panoramica generale delle tattiche, delle tecniche e delle procedure (TTP) della banda Lapsus osservate in più attacchi.

Concentrarsi sulle credenziali compromesse

Microsoft sta monitorando il gruppo di estorsione dei dati Lapsus$ come “DEV-0537” e afferma che si concentrano principalmente sull’ottenimento di credenziali compromesse per l’accesso iniziale alle reti aziendali.

Queste credenziali vengono ottenute utilizzando i seguenti metodi:

- Distribuzione di Redline password stealer dannoso per ottenere password e token di sessione

- Acquisto di credenziali e token di sessione su forum criminali nel dark web

- Pagamento dei dipendenti di organizzazioni mirate (o fornitori/partner commerciali) per l’accesso alle credenziali e l’approvazione dell’autenticazione a più fattori (MFA)

- Ricerca di credenziali esposte nei repository di codice pubblico

Redline password stealer è diventato il malware di scelta per rubare le credenziali ed è comunemente distribuito attraverso e-mail di phishing, watering holes, siti warez e video di YouTube.

Una volta che Laspsus$ ottiene l’accesso alle credenziali compromesse, lo utilizza per accedere ai dispositivi e ai sistemi pubblici di un’azienda, tra cui VPN, infrastruttura desktop virtuale o servizi di gestione delle identità, come Okta, che hanno violato a gennaio.

Microsoft afferma di utilizzare attacchi di session replay per gli account che utilizzano MFA o attivano continuamente notifiche MFA fino a quando l’utente non si stanca confermando l’autorizzazione ad accedere. Microsoft afferma che in almeno un attacco, Lapsus$ ha eseguito un attacco di scambio SIM per ottenere il controllo dei numeri di telefono e dei messaggi SMS dell’utente per ottenere l’accesso ai codici MFA necessari per accedere a un account.

Una volta ottenuto l’accesso a una rete, gli attori delle minacce utilizzano AD Explorer per trovare account con privilegi più elevati e quindi scegliere come target piattaforme di sviluppo e collaborazione, come SharePoint, Confluence, JIRA, Slack e Microsoft Teams, in cui vengono rubate altre credenziali.

Il gruppo di hacking usa anche queste credenziali per ottenere l’accesso ai repository del codice sorgente su GitLab, GitHub e Azure DevOps, come abbiamo visto con l’attacco a Microsoft.

“DEV-0537 è anche noto per sfruttare le vulnerabilità in Confluence, JIRA e GitLab per l’escalation dei privilegi”, spiega Microsoft nel loro rapporto.

“Il gruppo ha compromesso i server che eseguono queste applicazioni per ottenere le credenziali di un account privilegiato o eseguire nel contesto di detto account e scaricare le credenziali da lì.” Gli attori delle minacce raccoglieranno quindi dati preziosi e li esfiltrano sulle connessioni NordVPN per nascondere le loro attività mentre eseguono attacchi distruttivi all’infrastruttura delle vittime per attivare le conseguenti procedure di incident response.

Gli attori delle minacce monitorano quindi queste procedure attraverso i canali Slack o Microsoft Teams della vittima.

Protezione contro Lapsus$

Microsoft consiglia alle aziende di eseguire i passaggi seguenti per proteggersi da attori di minacce come Lapsus$:

- Rafforzare l’implementazione dei sistemi di MFA

- Utilizzo di endpoint integri e attendibili

- Sfruttare le opzioni di autenticazione moderne per le VPN (MFA)

- Rafforzare e monitorare il livello di sicurezza del cloud

- Migliorare la consapevolezza degli attacchi di social engineering

- Stabilire processi di sicurezza operativi in risposta alle intrusioni DEV-0537

Lapsus$ ha recentemente condotto numerosi attacchi contro l’azienda, compresi quelli contro NVIDIA, Samsung, Vodafone, Ubisoft, Mercado Libre e ora Microsoft.

Pertanto, si consiglia vivamente agli amministratori di sicurezza e di rete di acquisire familiarità con le tattiche utilizzate da questo gruppo leggendo il rapporto di Microsoft.

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!