KeePass ha recentemente annunciato il rilascio della versione 2.54, risolvendo una vulnerabilità critica conosciuta come CVE-2023-32784. Tale vulnerabilità consentiva l’estrazione della master password in chiaro dalla memoria dell’applicazione.

Quando viene creato un nuovo database nel gestore di password KeePass, gli utenti devono definire una password principale, utilizzata per crittografare il database. Successivamente, per accedere al database in futuro, è necessario inserire la password principale per decrittografarlo e accedere alle credenziali memorizzate al suo interno.

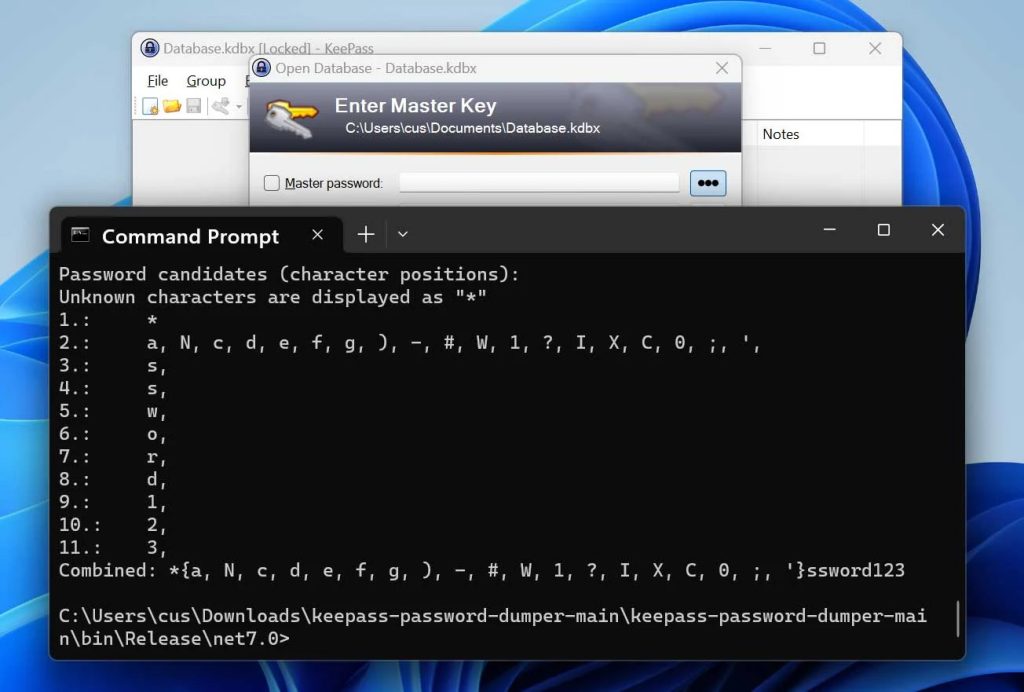

Tuttavia, nel maggio 2023, il ricercatore di sicurezza “vdohney” ha scoperto una vulnerabilità insieme un exploit proof-of-concept, che consentiva di estrarre parzialmente la password principale di KeePass in chiaro dal dump della memoria dell’applicazione.

“La problematica risiede in SecureTextBoxEx. A causa del modo in cui elabora l’input, quando l’utente digita la password, si verificano stringhe residue”, ha spiegato vdohney in una segnalazione di bug inviata a KeePass. “Ad esempio, digitando ‘Password’, si otterranno le seguenti stringhe residue: •a, ••s, •••s, ••••w, •••••o, •••••• r, •••••••d.”

Questo exploit consente agli utenti di recuperare quasi tutti i caratteri della password principale, ad eccezione dei primi uno o due, anche se l’area di lavoro di KeePass è bloccata o il programma è stato recentemente chiuso.

Fonte: BleepingComputer

I malware mirano a rubare informazioni e gli hacker che potrebbero utilizzare questa tecnica per effettuare il dump della memoria del programma e inviarlo, insieme al database di KeePass, a un server remoto per il recupero offline della password in chiaro dal dump della memoria. Una volta ottenuta la password, possono aprire il database delle password di KeePass e accedere a tutte le credenziali degli account memorizzati.

Il creatore e sviluppatore principale di KeePass, Dominik Reichl, ha riconosciuto il problema e ha promesso di rilasciare tempestivamente una correzione, avendo già implementato con successo una soluzione testata nelle versioni beta.

KeePass 2.5.4 risolve la vulnerabilità critica.

Reichl ha anticipato il rilascio di KeePass 2.54 nel corso del fine settimana, ed è fortemente consigliato a tutti gli utenti della versione 2.x di eseguire l’aggiornamento alla nuova versione.

Gli utenti di KeePass 1.x, Strongbox o KeePassXC non sono interessati dalla vulnerabilità CVE-2023-32784 e, pertanto, non è necessario passare a una versione più recente.

Per risolvere la vulnerabilità, KeePass adotta ora un’API di Windows per impostare o recuperare i dati dalle caselle di testo, impedendo la creazione di stringhe gestite che potrebbero essere potenzialmente recuperate dalla memoria.

Reichl ha anche introdotto “stringhe fittizie” contenenti caratteri casuali nella memoria del processo di KeePass per rendere più difficile il recupero di frammenti della password dalla memoria e la loro combinazione in una password principale valida.

KeePass 2.5.4 include anche ulteriori miglioramenti della sicurezza, come il trasferimento di “Trigger”, “Sostituzioni URL globali” e “Profili del generatore di password” nel file di configurazione applicata. Ciò offre una maggiore protezione da attacchi che modificano il file di configurazione di KeePass.

Se i trigger, le sostituzioni e i profili non sono presenti nella configurazione applicata perché sono stati creati con una versione precedente, verranno automaticamente disabilitati nella versione 2.54 e gli utenti dovranno attivarli manualmente tramite il menu delle impostazioni “Strumenti”.

Gli utenti che non possono eseguire l’aggiornamento a KeePass 2.54 sono invitati a reimpostare la password principale, eliminare eventuali dump di arresto anomalo, file di ibernazione e file di scambio che potrebbero contenere frammenti della password principale, oppure eseguire una nuova installazione del sistema operativo.

Si sottolinea che il problema riguarda soltanto le password digitate nei moduli di input del programma. Se le credenziali vengono copiate e incollate nelle caselle, non vengono create stringhe di dati residue nella memoria.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!