Uno studio condotto da Trend Micro con Sapio Research su 6.297 responsabili della sicurezza IT di 29 paesi mostra un aumento del 75% in un anno del numero di attacchi ransomware mirati ai sistemi Linux nella prima metà del 2022. Le varianti del ransomware LockBit e Cheerscrypt per ambienti Linux virtualizzati con VMware ESXi sono ancora molto aggressive.

Mentre per molti anni i sistemi Linux potevano – a volte erroneamente – essere considerati più sicuri di Windows, oggi non è più così. È persino diventato un bersaglio preferito per gli hacker e le ultime tendenze in materia lo dimostrano bene. Nel suo ultimo rapporto «Defending the Expanding Attach Surface» realizzato con Sapio Research, Trend Micro mostra infatti un incremento notevole degli attacchi contro i sistemi Linux.

I sistemi Linux rappresentano un obiettivo interessante per gli attori malintenzionati che cercano di espandere la loro portata o hanno deciso di concentrarsi su tipi specifici di infrastrutture, come i server e i sistemi embedded in cui Linux dovrebbe crescere nei prossimi anni», si legge nello studio. Solo nella prima metà del 2022, le minacce ransomware contro i sistemi Linux sono aumentate del 75% in un anno, passando da 1.121 a 1.961. Abbiamo previsto che gli operatori di ransomware implementeranno metodi di estorsione moderni e sofisticati mentre affrontano obiettivi più grandi. Diventerebbe una minaccia formidabile se gli operatori di ransomware lo integrassero costantemente nei loro attacchi», spiega il rapporto.

Un notevole impatto potenziale sugli ambienti ESXi

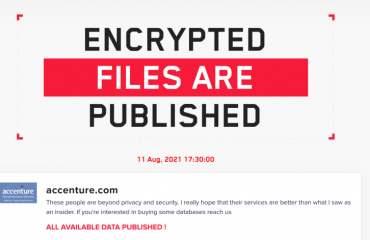

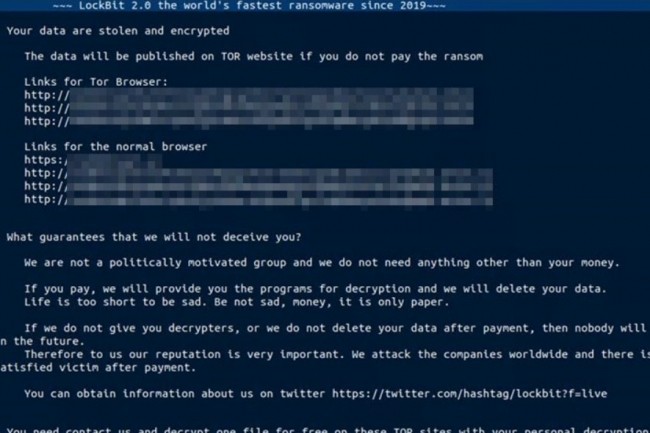

Sviluppato da VMware, l’hypervisor ESXi di tipo 1 (bare metal) viene utilizzato per creare ed eseguire macchine virtuali in sistemi Windows e Linux. Gli hacker sono tutt’altro che privi di immaginazione poiché hanno adottato il loro arsenale, tra cui ransomware personalizzati che sfruttano le sue vulnerabilità. Questo è il caso dalla fine del 2021 per RansomwEXX e LockBit e più recentemente (maggio 2022) Cheerscrypt. Sulla base del codice sorgente del ransomware Babuk, quest’ultimo crittografa ad esempio i file di registro e altri file relativi a VMware utilizzando la tecnica della doppio estorsione.

L’impatto potenziale di un’infezione è notevole in questo caso poiché i server ESXi sono ampiamente utilizzati dalle aziende per la virtualizzazione dei server. Le organizzazioni possono anche utilizzare questi server per ospitare più macchine virtuali dove conservano dati importanti. “Ciò significa che spesso fanno parte dell’infrastruttura critica di un’organizzazione e quindi tutto ciò che porta al successo dell’attacco può causare grandi danni a un’organizzazione”, afferma Trend Micro.

Una nuova strategia per la compromissione dei sistemi Linux

Altre vulnerabilità che interessano Linux, ma anche Unix, includono la CVE-2022-0847 aka Dirty Pipe che ha interessato il kernel Linux a partire dalla versione 5.8. «Sfrutta un difetto nella gestione della memoria del kernel Linux, in particolare per il modo in cui le cache delle pagine dei canali vengono unite e sovrascrivono le cache delle altre pagine», osserva lo studio. Pertanto, è più che raccomandato un aggiornamento alla versione 5.16.11, 5.15.25 e 5.10.102. La CVE-2022-29464, che punta all’integrazione di API e servizi web WSO2, è anche da non sottovalutare con tentativi di exploit ricorrenti dallo scorso aprile. Questi tentativi si sono verificati dopo la pubblicazione di un POC per l’exploit su GitHub. Poco dopo la sua pubblicazione, sono stati registrati un aumento delle installazione di tool di terze parti come per esempio Cobalt Strike e altri malware come parte della routine di attacco», afferma Trend Micro.

Lo studio mostra anche un’evoluzione di alcuni gruppi di attacchi informatici come Outlaw che ha riorientato nel corso degli anni la sua tipologia di sistemi target includendo principalmente i sistemi e gli endpoint IoT e Linux che girano nel cloud. Il malware di mining di criptovaluta è cresciuto nei sistemi operativi Linux. A metà strada fino al 2022, abbiamo osservato un aumento di circa il 145% dei rilevamenti per criptovalute basate su Linux rispetto allo stesso periodo del 2021», spiega anche l’autore.

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!