Il gruppo di hacker Lazarus, sponsorizzato dallo stato nordcoreano, sta continuando a mettere a rischio la sicurezza delle reti aziendali attraverso una serie di attacchi mirati. La sua strategia consiste nell’infiltrarsi nei server web di Windows Internet Information Service (IIS), utilizzati come soluzione server Web da Microsoft per ospitare siti Web e servizi applicativi.

Gli analisti dell’ASEC, un’azienda sudcoreana specializzata nella sicurezza informatica, hanno riferito in passato che Lazarus stava sfruttando vulnerabilità nei server IIS per ottenere l’accesso iniziale alle reti aziendali. Oggi, emergono nuove informazioni che indicano come il gruppo stia anche distribuendo malware sfruttando i servizi IIS poco protetti.

Il vantaggio principale di questa tecnica è la facilità di infettare i visitatori di siti web o utenti di servizi ospitati su server IIS violati di proprietà di organizzazioni affidabili.

Attacchi alla Corea del Sud

Una delle tecniche principali utilizzate da Lazarus è quella di compromettere siti web legittimi situati in Corea del Sud. Questi siti vengono infettati con malware e successivamente utilizzati per eseguire attacchi “Watering Hole” sui visitatori che accedono al sito. Una versione vulnerabile del software INISAFE CrossWeb EX V6 viene sfruttata per attuare questa strategia. Questo software è ampiamente utilizzato da organizzazioni pubbliche e private in Corea del Sud per transazioni finanziarie e servizi di internet banking.

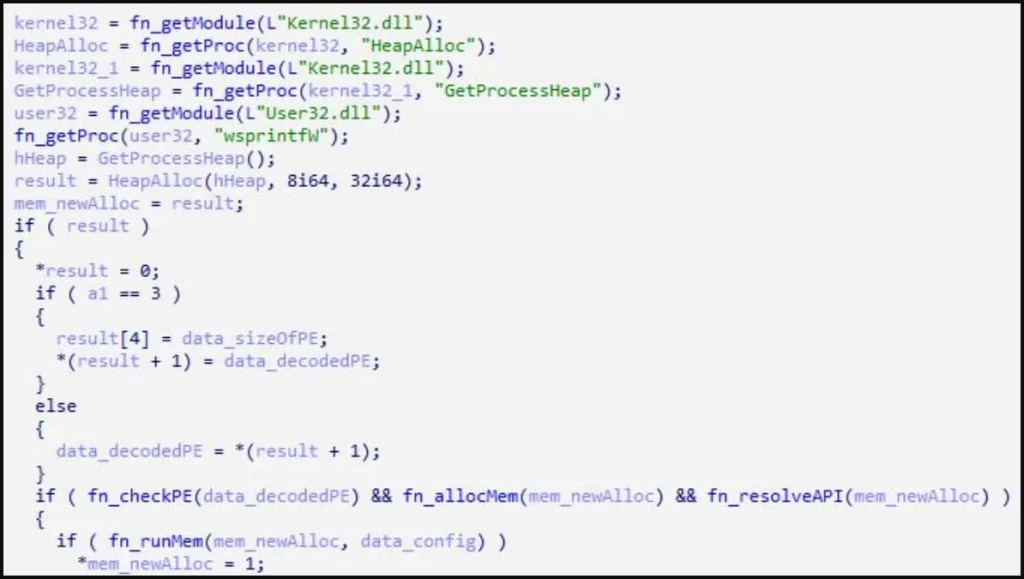

La vulnerabilità nel software INISAFE era stata precedentemente documentata dalle aziende di sicurezza come Symantec e ASEC nel 2022, in cui si spiegava che veniva sfruttata tramite allegati e-mail HTML dannosi. L’attacco inizia con il ricevimento di un file HTM dannoso, che viene poi copiato in un file DLL denominato “scskapplink.dll” e inserito nel software di gestione del sistema INISAFE Web EX Client legittimo. Successivamente, viene utilizzato un server Web IIS già compromesso per distribuire il payload dannoso “SCSKAppLink.dll”.

“L’URL di download per ‘SCSKAppLink.dll’ è stato identificato come il suddetto server Web IIS”, spiega il nuovo rapporto dell’ASEC.

“Ciò significa che l’autore ha attaccato e ottenuto il controllo sui server Web IIS prima di utilizzarli come server per la distribuzione di malware”.

L’ASEC non ha analizzato il payload specifico, ma ipotizza che sia un downloader di malware, simile a quelli utilizzati in altre campagne Lazarus recenti.

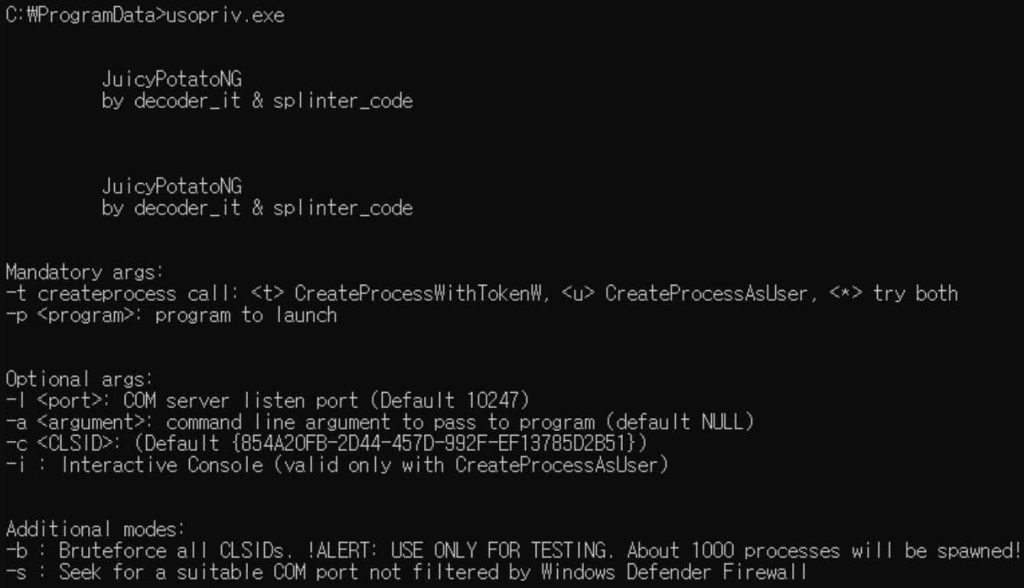

Una volta infettato il sistema, Lazarus utilizza un malware di privilege escalation noto come “JuicyPotato” (“usopriv.exe”) per ottenere un accesso di livello superiore al sistema compromesso. Questo malware permette di eseguire un secondo caricatore di malware (“usoshared.dat”) che decrittografa i file di dati scaricati e li esegue in memoria, eludendo così le misure di protezione antivirus.

Per proteggersi da tali attacchi, l’ASEC consiglia agli utenti di aggiornare il software INISAFE CrossWeb EX V6 alla versione più recente, la 3.3.2.41 o successiva. La società di sicurezza ha pubblicato le istruzioni di correzione quattro mesi fa, evidenziando la minaccia rappresentata da Lazarus.

Questi attacchi a server di applicazioni Microsoft stanno diventando sempre più comuni, poiché gli hacker ne sfruttano l’affidabilità per distribuire il malware. Di recente, sia CERT-UA che Microsoft hanno segnalato che il gruppo di hacker russo Turla ha utilizzato server Microsoft Exchange compromessi per fornire backdoor ai propri obiettivi.

La sicurezza informatica rimane una sfida critica, e gli utenti e le aziende devono essere costantemente vigili e adottare le misure di protezione appropriate per prevenire tali attacchi.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!