È stata trovata una nuova versione del ransomware LockBit 2.0 che automatizza la crittografia di un dominio Windows utilizzando i criteri di gruppo di Active Directory.

Il ransomware LockBit è stato lanciato a settembre 2019 come ransomware-as-a-service. Questa tipologia di “service” permettono ad alcuni hacker di violare le e crittografare i dispositivi guadagnando il 70-80% del pagamento del riscatto, mentre gli sviluppatori di LockBit si tengono il restante 20-30% come costo del “servizio”.

Nel corso degli anni il ransomware ha avuto sempre più successo arrivando anche a promuoverne l’attività e fornire supporto su forum di hacking.

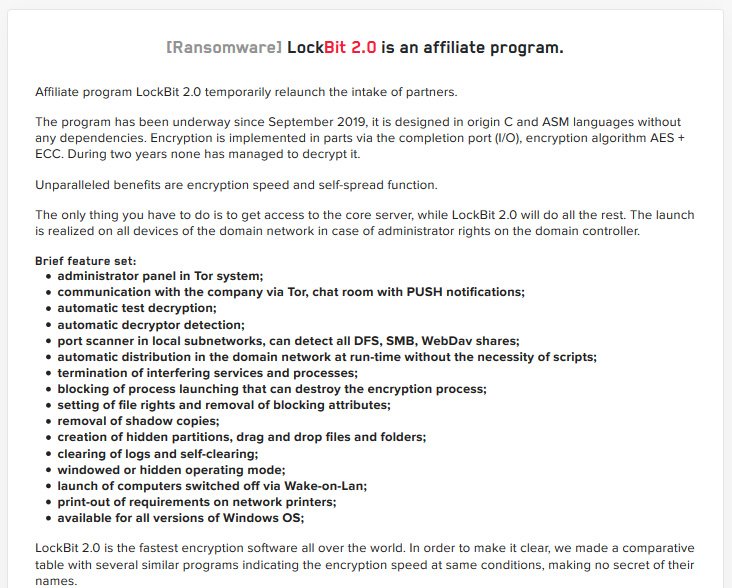

Dopo che gli argomenti relativi al ransomware sono stati banditi su molti forum di hacking, LockBit ha iniziato a promuovere la nuova operazione ransomware-as-a-service LockBit 2.0 direttamente sul proprio sito.

Incluse nella nuova versione di LockBit sono presenti numerose funzionalità avanzate, due delle quali descritte di seguito.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!