Tipi di virus, si fa in fretta a dire virus!

Hey CyberPeople! Oggi parleremo di virus. Spesso vediamo in giro per la rete in in molti post, siti, blog o commenti che si fa parecchia confusione sulle varie tipologie di malware esistenti.

Per cui cerchiamo di dare una definizione sommaria qui, ma ovviamente se qualcosa non vi torna o notate qualche imprecisione non esitate a segnalarlo.

“Un virus è un codice di programma che penetra nel sistema del computer e infetta i file sul computer.”

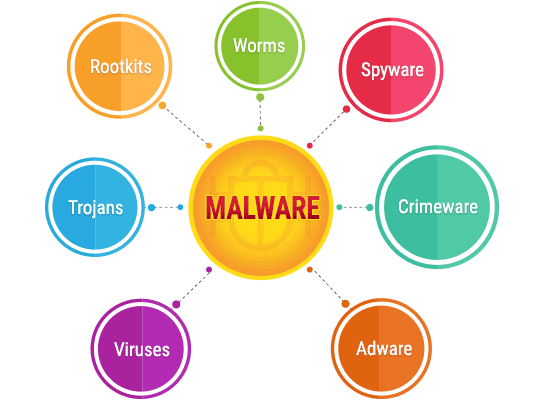

I principali tipi di malware

Il compito principale di un virus è danneggiare il sistema operativo. L’infezione si verifica principalmente quando si visitano siti dannosi, si scaricano file da fonti dubbie, si aprono messaggi da mittenti sconosciuti.

WORM (IM-WORM)

non infetta i file degli utenti. Penetrando nel sistema, iniziano a moltiplicarsi incontrollabili, alla ricerca di vulnerabilità nella rete per diffondersi ulteriormente. L’attività vitale dei worm informatici “consuma” molte risorse del sistema informatico. Un worm IM è un tipo di worm di rete che si diffonde tramite messaggistica istantanea.

TROJAN

Questa infezione è solitamente incorporata in programmi “pacifici” o hackerati distribuiti gratuitamente. Il compito principale del Trojan è rubare dati utente riservati o installare codice dannoso.

MALICIOUS CRYPTO MINER (TROJAN-MINER)

Entrato nel sistema carica pesantemente il processore, utilizzando le risorse di elaborazione del sistema per l’estrazione di criptovaluta. Questo malware può camuffarsi come il quotidiano lavoro dei processi di sistema.

RANSOMWARE (RANSOMWARE)

E’ distribuito da criminali informatici su Internet sotto forma di algoritmi crittografici complessi, con l’obiettivo di crittografare i file sui computer degli utenti, con conseguente richiesta di riscatto per decrittografarli.

ROOTKIT (ROOTKIT)

Codice dannoso che opera segretamente nel sistema operativo. Le azioni di un tale codice sono molto difficili da rilevare, da parte degli antivirus. Progettato per il controllo remoto del computer, il furto di dati di accesso e password da tutti i tipi di account, come per esempio i dettagli bancari riservati.

BACKDOOR

Il computer di un utente infettato da tale malware consente a un utente malintenzionato di scaricare e caricare file da remoto, installare applicazioni e programmi, accendere al microfono e alla videocamera per scopi di spionaggio e, in generale, in linea di principio, controllare da remoto il computer di qualcun altro.

DOWNLOADER

DOWNLOADER

Di solito viene utilizzata solo una parte del codice, che, una volta nel sistema, scarica la versione completa del software dannoso. Il sistema viene infettato durante la visualizzazione di immagini e il salvataggio di vari allegati.

HOAX (HOAX)

E’ il software più sicuro, poiché non danneggia direttamente il computer, tuttavia, rappresenta un pericolo per utenti eccessivamente creduloni con messaggi su eventuali vincite alla lotteria, messaggi falsi su minacce alla sicurezza con suggerimenti per eliminarli e presto.

HACKTOOL

Penetrando nel computer, questo malware aggiunge nuovi utenti a cui è consentito utilizzare il sistema operativo e inoltre elimina o nasconde i registri di sistema, nascondendo le tracce di intrusioni nel sistema.

CODICE DI CONDOTTA PER LA PROTEZIONE CONTRO I CRIMINALI INFORMATICI

Quando trasferisci i tuoi dati personali, devi essere sicuro al 100% che siano sicuri e che la risorsa che richiede tali dati sia verificata e sicura. Ignora tutti i tipi di offerte per acquistare beni a un prezzo senza precedenti, segnalazioni di vincite inaspettate in tutti i tipi di lotterie e così via.

È obbligatorio disporre di un programma antivirus della versione più recente e con database aggiornati quotidianamente se possibile.

Stai seguendo un collegamento sconosciuto? Sappi che le conseguenza di questo comportamento saranno tutt’altro che piacevoli.

E’ cosa sana e giusta prestare regolarmente attenzione alla presenza di una connessione sicura https (invece di http), soprattutto quando si inseriscono dati personali.

Limita la quantità di dati personali liberamente disponibili.

Utilizzare solo password complesse e non utilizzare le stesse password su più siti o account.

È molto più sicuro creare più caselle di posta elettronica: alcune per la corrispondenza personale, le altre per l’identificazione su vari siti e per lo spam.

Quando possibile, utilizza solo software con licenza e aggiornarlo regolarmente.

Questa vuole essere solo una piccola guida, ma ricordo che le inside possono essere molteplici, anche legate alle nuove modalità di lavoro.

Grazie a tutti per la vostra attenzione!

Maestro del Caos Digitale e Guardiano del Cyberspazio, naviga nel mare oscuro della sicurezza informatica da oltre vent’anni, armato di codice e un irresistibile papillon.

Con la precisione di un bisturi e l’umorismo di un hacker, ha trasformato centinaia di “comuni mortali IT” in veri e propri ninja dell’Ethical Hacking. La sua missione? Insegnare l’arte della difesa digitale a migliaia di ignare risorse aziendali, un firewall alla volta.

Tre segreti che lo rendono un unicorno nel mondo cyber:

Ha una relazione quasi ossessiva con le password. Alcuni collezionano francobolli, lui colleziona hash crittografici.

Il suo gatto si chiama Hash. Sì, come l’algoritmo. No, non miagola in binario (ancora).

Indossa sempre un papillon, perché chi ha detto che non si può hackerare con stile?

Se lo cercate, seguite la scia di bit verdi: è il suo colore preferito. Perché anche nel mondo digitale, è sempre primavera per la sicurezza!