Microsoft afferma che l’obiettivo finale della compromissione di SolarWinds era quello di arrivare alle risorse cloud delle vittime dopo aver distribuito la backdoor Sunburst / Solorigate sulle loro reti locali.

Non sono state condivise nuove tattiche, tecniche e procedure (TTP) in un post sul blog pubblicato lunedì per fornire agli utenti di Microsoft 365 Defender tecniche di ricerca delle minacce per indagare sugli attacchi Sunburst.

Tuttavia, Microsoft ha anche condiviso un’altra importante informazione: l’obiettivo finale degli attacchi degli hacker di SolarWinds, qualcosa che è stato solo accennato in precedenza.

Obiettivi fissati sulle risorse cloud

Come spiega il team di Microsoft 365 Defender, dopo essersi infiltrati nella rete di un obiettivo con l’aiuto della backdoor Sunburst, l’obiettivo degli aggressori è ottenere l’accesso alle risorse cloud delle vittime.

“Con questo punto d’appoggio iniziale diffuso, gli aggressori possono quindi scegliere le organizzazioni specifiche all’interno delle quali desiderano continuare a operare (mentre altre rimangono un’opzione in qualsiasi momento fintanto che la backdoor è installata e non viene rilevata)”, spiega Microsoft.

“Sulla base delle nostre indagini, le fasi successive dell’attacco coinvolgono attività in locale con l’obiettivo di accedere off-premises alle risorse cloud [..]”.

I precedenti articoli di Microsoft sull’attacco alla supply chain di SolarWinds e le linee guida della National Security Agency (NSA) hanno anche accennato al fatto che l’obiettivo finale degli aggressori era quello di generare token SAML (Security Assertion Markup Language) per forgiare token di autenticazione che consentissero l’accesso alle risorse cloud.

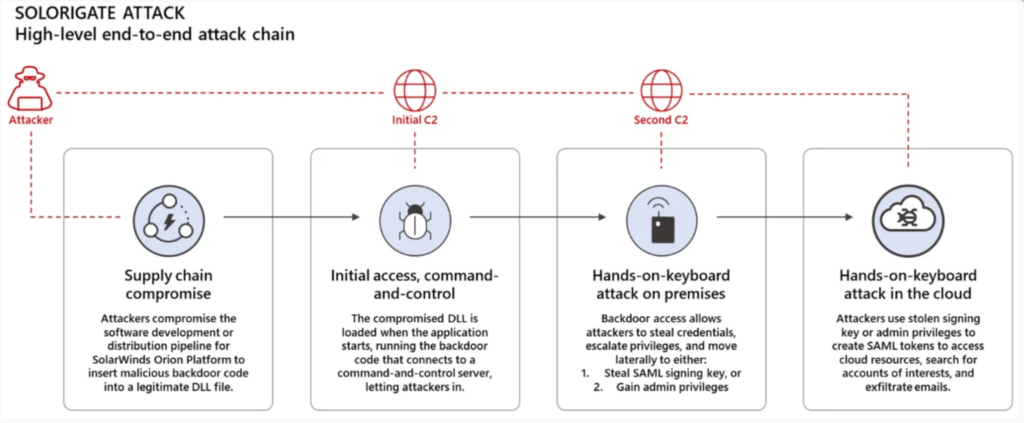

Gli attori della minaccia dietro l’hack di SolarWinds hanno prima dovuto compromettere il sistema di compilazione della piattaforma Orion di SolarWinds e abusarne per fornire una backdoor iniettata come DLL legittima tramite il sistema di aggiornamento software.

Una volta che la DLL è stata caricata dopo l’avvio dell’applicazione, la backdoor raggiungerebbe il suo server di comando e controllo (C&C) e consentirebbe agli attori della minaccia di infiltrarsi nella rete.

Successivamente, elevano i privilegi e si spostano lateralmente attraverso la rete della vittima con l’obiettivo finale di ottenere privilegi di amministratore o rubare la chiave di firma SAML (privata).

Una volta che ciò accade, forgiano token SAML affidabili che consentono loro di accedere alle risorse cloud ed esfiltrare le e-mail dagli account di interesse.

Catena di attacchi e mitigazione dell’accesso al cloud non autorizzato

Microsoft ha inoltre descritto la procedura passo passo utilizzata dagli aggressori per ottenere l’accesso alle risorse cloud delle loro vittime:

- Utilizzo della DLL SolarWinds compromessa per attivare una backdoor che consente agli aggressori di controllare e operare in remoto su un dispositivo

- Utilizzo dell’accesso backdoor per rubare credenziali, aumentare i privilegi e spostarsi lateralmente per ottenere la possibilità di creare token SAML validi utilizzando uno dei due metodi seguenti:

- Rubare il certificato di firma SAML (percorso 1)

- Aggiunta o modifica di trust federativo esistente (percorso 2)

- Utilizzo di token SAML creati da un utente malintenzionato per accedere alle risorse cloud ed eseguire azioni che portano all’esfiltrazione di e-mail e alla persistenza nel cloud

Nella sua guida che evidenzia le TTP degli hacker di SolarWinds per l’attacco a risorse cloud, la NSA ha anche condiviso misure di mitigazione contro l’accesso non autorizzato al cloud che mettano in maggiore difficoltà gli attori delle minacce ad ottenere l’accesso ai servizi di identità e federazione on site.

La NSA consiglia di applicare l’autenticazione a più fattori, rimuovere le app non necessarie con credenziali, disabilitare l’autenticazione legacy e utilizzare un modulo di sicurezza hardware (HSM) con convalida FIPS per proteggere le chiavi private.

Il tenant e il provider di servizi cloud possono utilizzare la ricerca nei log locali e nel cloud per rilevare token sospetti, nonché il rilevamento di indicatori di compromissione (IOC) e tentativi di abuso del meccanismo di autenticazione che possono essere utilizzati dal tenant e dal provider di servizi cloud per individuare gli attacchi.

La scorsa settimana, l’FBI ha anche condiviso un TLP: WHITE notifiche del settore privato [PDF] con informazioni su come gli amministratori di sistema e i professionisti della sicurezza possono determinare se gli attori APT hanno sfruttato le vulnerabilità di SolarWinds sui loro sistemi.

DHS-CISA e la società di sicurezza informatica Crowdstrike hanno anche rilasciato strumenti gratuiti di rilevamento delle attività dannose per cercare anomalie nell’utilizzo dei token SAML nei log di controllo ed enumerare i privilegi assegnati ai tenant di Azure.

Problem Solver e Cyber Security Advisor, si occupa di sicurezza informatica e di Ethical Hacking da oltre 20 anni.

Da diversi anni tiene corsi di Ethical Hacking e consapevolezza della sicurezza informatica formando centinaia di persone nell’IT e migliaia di risorse aziendali.

Tre caratteristiche che lo distinguono:

La passione/ossessione per le password

Ha chiamato Hash anche il suo gatto

Il papillon

Colore preferito? Verde, ovviamente!