NoEscape, una nuova operazione di ransomware, è sospettata di essere una riconversione di Avaddon, un gruppo di ransomware che ha terminato le sue attività nel 2021 e ha rilasciato le chiavi di decriptazione.

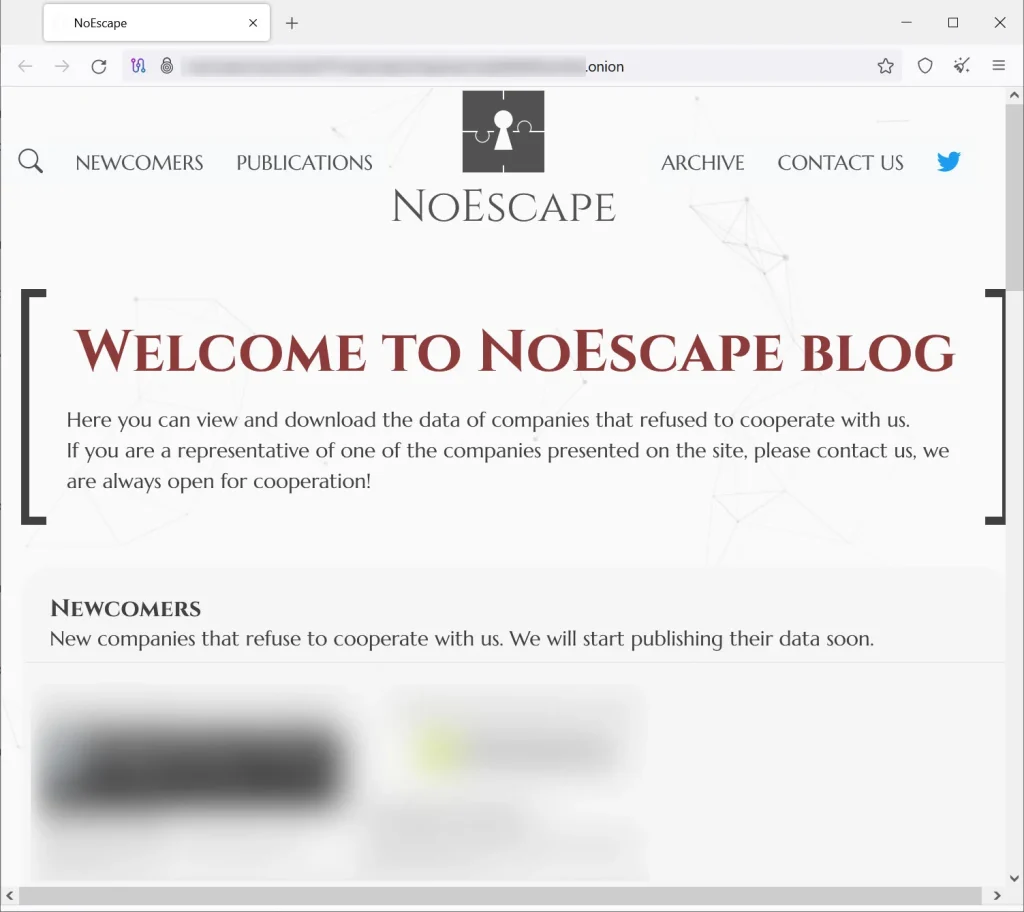

NoEscape è emerso nel giugno 2023 e ha iniziato a prendere di mira le aziende con attacchi a doppia estorsione, rubando dati e crittografando i file sui server Windows, Linux e VMware ESXi.

I criminali minacciano di rilasciare pubblicamente i dati rubati se non viene pagato un riscatto, con richieste che variano da centinaia di migliaia di dollari a oltre $ 10 milioni.

Anche se NoEscape non prende di mira i paesi dell’ex Unione Sovietica, offrendo decryptor gratuiti e informazioni sulle violazioni alle vittime di quei paesi, ha elencato dieci società di diversi settori e paesi sul suo sito di rilascio dati, dimostrando di non avere un target specifico.

Un rebranding di Avaddon

Nel giugno 2020 è stata lanciata l’operazione ransomware Avaddon, che ha mirato alle vittime aziendali attraverso campagne di phishing.

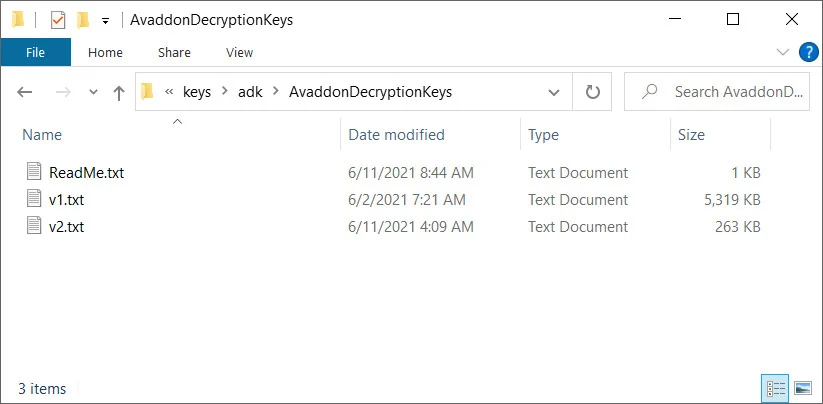

Tuttavia, nel giugno 2021, un mese dopo che l’FBI e le forze dell’ordine australiane hanno emesso avvisi riguardanti Avaddon, il gruppo di ransomware ha improvvisamente interrotto le sue attività e ha fornito in forma anonima le chiavi di decrittazione delle vittime.

Da allora, fino al mese scorso, con l’emergere dell’operazione ransomware NoEscape, non si sono verificate attività note di ransomware o estorsione associate.

Michael Gillespie, creatore di ID-Ransomware ed esperto di ransomware, ha dichiarato che i crittografi di NoEscape e Avaddon sono quasi identici, con un’unica differenza significativa negli algoritmi di crittografia.

In precedenza, il crittografo di Avaddon utilizzava AES per la crittografia dei file, mentre NoEscape ha adottato l’algoritmo Salsa20.

Per il resto, i crittografi sono praticamente identici, con una logica di crittografia e formati di file quasi identici, compreso un metodo unico di “sminuzzamento dei blob crittografati RSA“.

Inoltre, i crittografi di Avaddon e NoEscape utilizzano lo stesso file di configurazione e le stesse direttive descritte nell’articolo di Mandiant menzionato precedentemente.

{

"lck":

{

"lid": "",

"iv_key": "",

"mp_key": ""

},

"ext":

{

"ignore": [],

"full": []

},

"paths":

{

"skip": [],

"primary": []

},

"settings":

{

"build_type": "",

"add_to_autorun": ,

"interval": ,

"print_note": ,

"set_wallpaper": ,

"large_file_size_mb": ,

"spot_size_mb":

},

"kill_services": [],

"kill_processes": [],

"note_text": ""

}Nonostante sia plausibile che gli attori della minaccia di NoEscape abbiano acquisito il codice sorgente del crittografo da Avaddon, diversi ricercatori hanno riferito che sembrerebbe che alcuni dei principali membri di Avaddon facciano ora parte di questa nuova operazione ransomware.

NoEscape encryptor

Analizzando un campione del ransomware NoEscape, sono stati rilevati i seguenti dettagli sul suo funzionamento: il ransomware elimina le copie shadow del volume di Windows, i cataloghi di backup di Windows locali e disattiva la riparazione automatica di Windows.

SHADOWCOPY DELETE /nointeractive

wmic SHADOWCOPY DELETE /nointeractive

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

wbadmin DELETE BACKUP -deleteOldest

wbadmin DELETE BACKUP -keepVersions:0

vssadmin Delete Shadows /All /Quiet

bcdedit /set {default} recoveryenabled NoIl codificatore inizierà quindi a terminare i seguenti processi, inclusi quelli associati al software di sicurezza, alle applicazioni di backup e ai server Web e di database.

360doctor, 360se, Culture, Defwatch, GDscan, MsDtSrvr, QBCFMonitorService, QBDBMgr, QBIDPService, QBW32, RAgui, RTVscan, agntsvc, agntsvcencsvc, agntsvcisqlplussvc, anvir, anvir64, apache, axlbridge, backup, ccleaner, ccleaner64, dbeng50, dbsnmp, encsvc, excel, far, fdhost, fdlauncher, httpd, infopath, isqlplussvc, java, kingdee, msaccess, msftesql, mspub, mydesktopqos, mydesktopservice, mysqld-nt, mysqld-opt, mysqld, ncsvc, ocautoupds, ocomm, ocssd, onedrive, onenote, oracle, outlook, powerpnt, procexp, qbupdate, sqbcoreservice, sql, sqlagent, sqlbrowser, sqlmangr, sqlserver, sqlservr, sqlwriter, steam, supervise, synctime, taskkill, tasklist, tbirdconfig, thebat, thunderbird, tomcat, tomcat6, u8, ufida, visio, wdswfsafe, winword, wordpad, wuauclt, wxServer, wxServerView, and xfssvcconTermina anche processi e servizi associati a database, QuickBooks, software di sicurezza e piattaforme di macchine virtuali per sbloccare i file e impedire la crittografia.

Culserver, DefWatch, GxBlr, GxCIMgr, GxCVD, GxFWD, GxVss, QBCFMonitorService, QBIDPService, RTVscan, SavRoam, VMAuthdService, VMUSBArbService, VMnetDHCP, VMwareHostd, backup, ccEvtMgr, ccSetMgr, dbeng8, dbsrv12, memtas, mepocs, msexchange, msmdsrv, sophos, sql, sqladhlp, sqlagent, sqlbrowser, sqlservr, sqlwriter, svc$, tomcat6, veeam, vmware-converter, vmware-usbarbitator64, vssIl ransomware termina queste applicazioni per sbloccare i file che potrebbero essere aperti e impedire la crittografia.

Tuttavia, anche se i file sono bloccati, il programma di crittografia utilizza l’API di Windows Restart Manager per chiudere i processi o arrestare i servizi Windows che potrebbero mantenere aperto un file e impedire la crittografia.

Durante la crittografia, il programma di crittografia salta determinate estensioni e nomi di cartelle specifici:

exe, bat, bin, cmd, com, cpl, dat, dll, drv, hta, ini, lnk, lock, log, mod, msc, msi, msp, pif, prf, rdp, scr, shs, swp, sys, themeSalterà anche i file nelle cartelle i cui nomi contengono le seguenti stringhe:

$recycle.bin, $windows.~bt, $windows.~ws, %PROGRAMFILES(x86)%, %PUBLIC%, %ProgramData%, %SYSTEMDRIVE%\\Program Files, %SYSTEMDRIVE%\\Users\\All Users, %SYSTEMDRIVE%\\Windows, %TMP%, %USERPROFILE%\\AppData, AppData, %AppData%, EFI, Intel, MSOCache, Mozilla, Program Files, ProgramData, Tor Browser, Windows, WINDOWS, boot, google, perflogs, system volume information, windows.oldÈ possibile configurare il crittografo per utilizzare tre modalità di crittografia: completa, parziale o chunked:

– Completo : l’intero file è crittografato

– Parziale : vengono crittografati solo i primi X megabyte

– Chunked : utilizza la crittografia intermittente per crittografare blocchi di dati.

Tuttavia, NoEscape include un’opzione di configurazione che forza l’encryptor a crittografare completamente i file con le estensioni di file accdb, edb, mdb, mdf, mds, ndf e sql.

Inoltre, NoEscape crittografa i file utilizzando l’algoritmo Salsa20, con la chiave di crittografia crittografata tramite RSA.

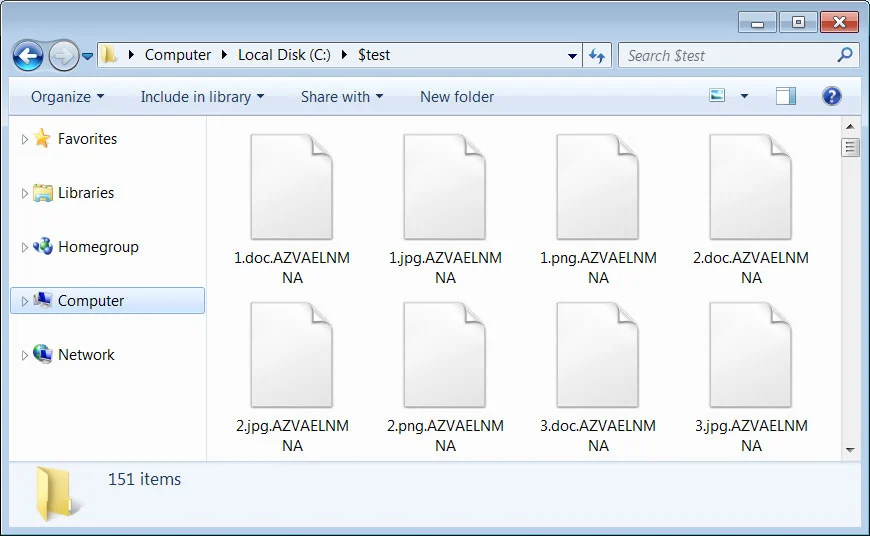

Al momento della crittografia, il nome del file crittografato viene esteso con 10 caratteri univoci.

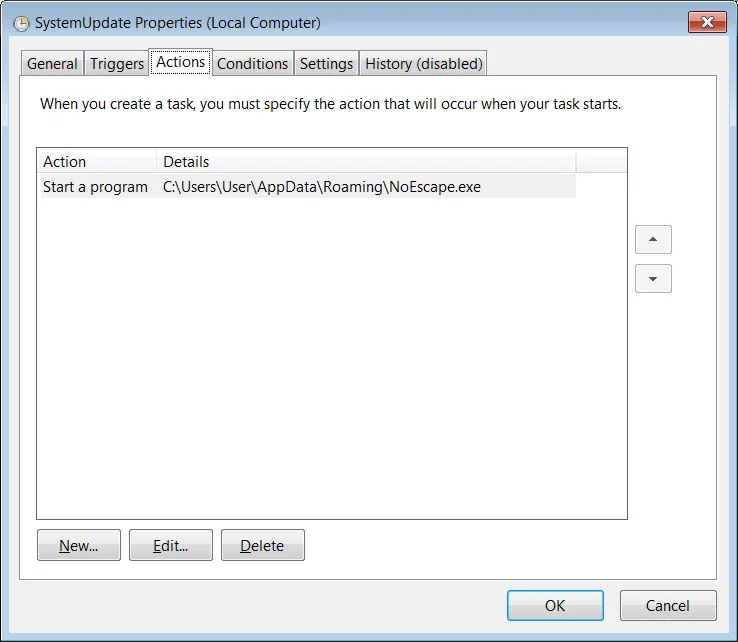

Il ransomware configura anche un’attività pianificata denominata “SystemUpdate” per la persistenza sul dispositivo e per avviare il codificatore quando si accede a Windows.

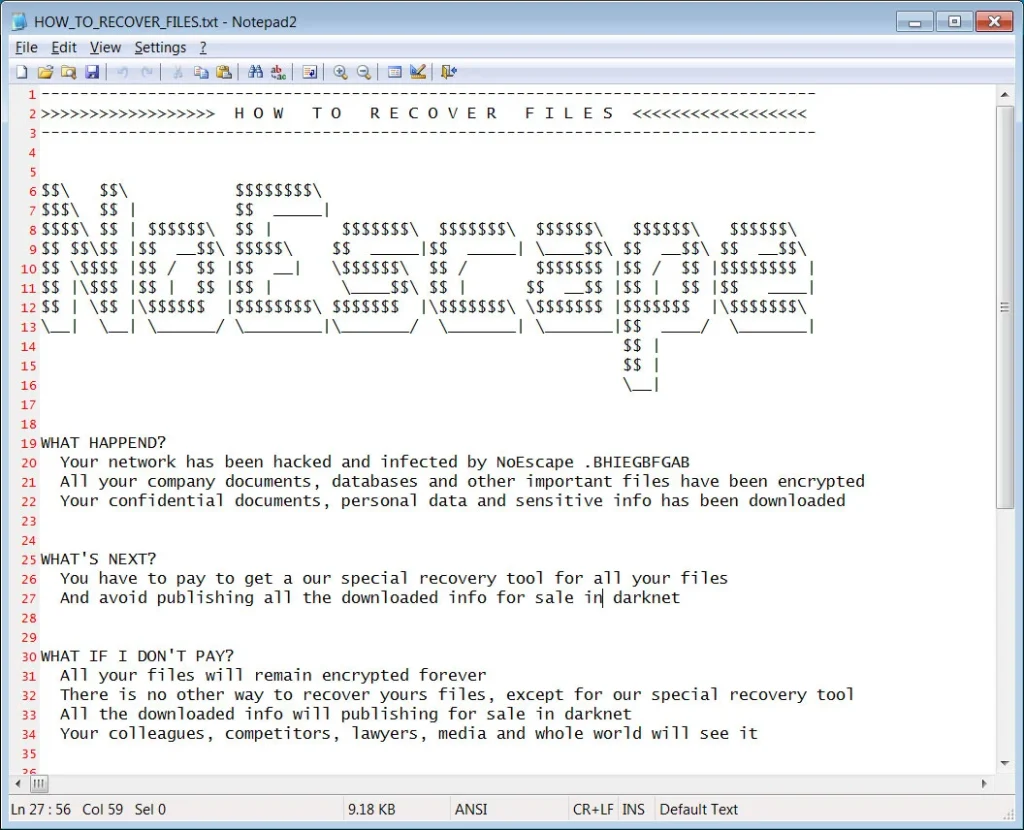

Il ransomware cambierà lo sfondo del desktop con un’immagine che dice alle vittime che possono trovare istruzioni nelle note di riscatto denominate HOW_TO_RECOVER_FILES.txt.

Le note di riscatto si trovano nelle cartelle del dispositivo e includono informazioni sulle conseguenze della crittografia dei file e collegamenti a un sito di pagamento Tor per la negoziazione del riscatto.

“Non siamo un’azienda politica e non siamo interessati ai tuoi affari privati. Siamo un’azienda commerciale e siamo interessati solo al denaro”

promette la richiesta di riscatto di NoEscape.

Su Linux, anche /etc/motd viene sostituito con la nota di riscatto, che viene mostrata alle vittime quando effettuano l’accesso.

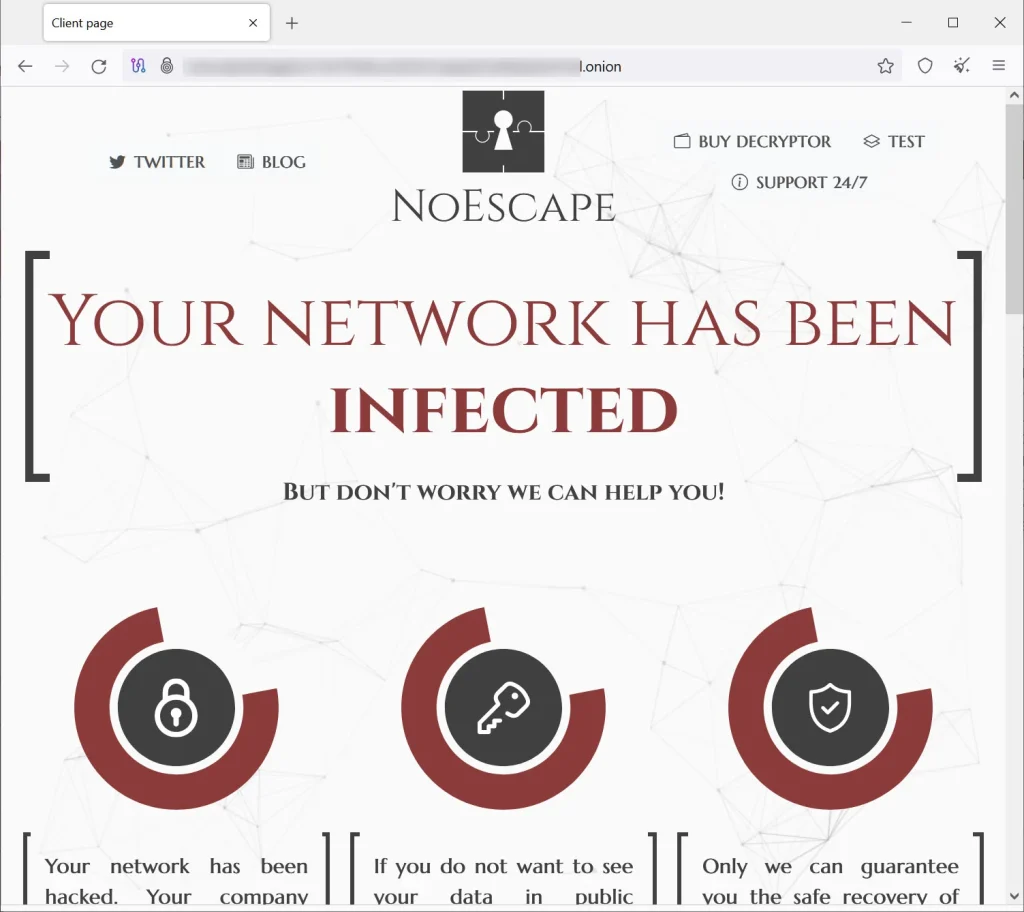

Le richieste di riscatto contengono un “ID personale” necessario per accedere al sito di pagamento Tor e accedere alla pagina di negoziazione univoca della vittima. Questa pagina include l’importo del riscatto in bitcoin, una funzione di decrittazione di prova e un pannello di chat per la negoziazione.

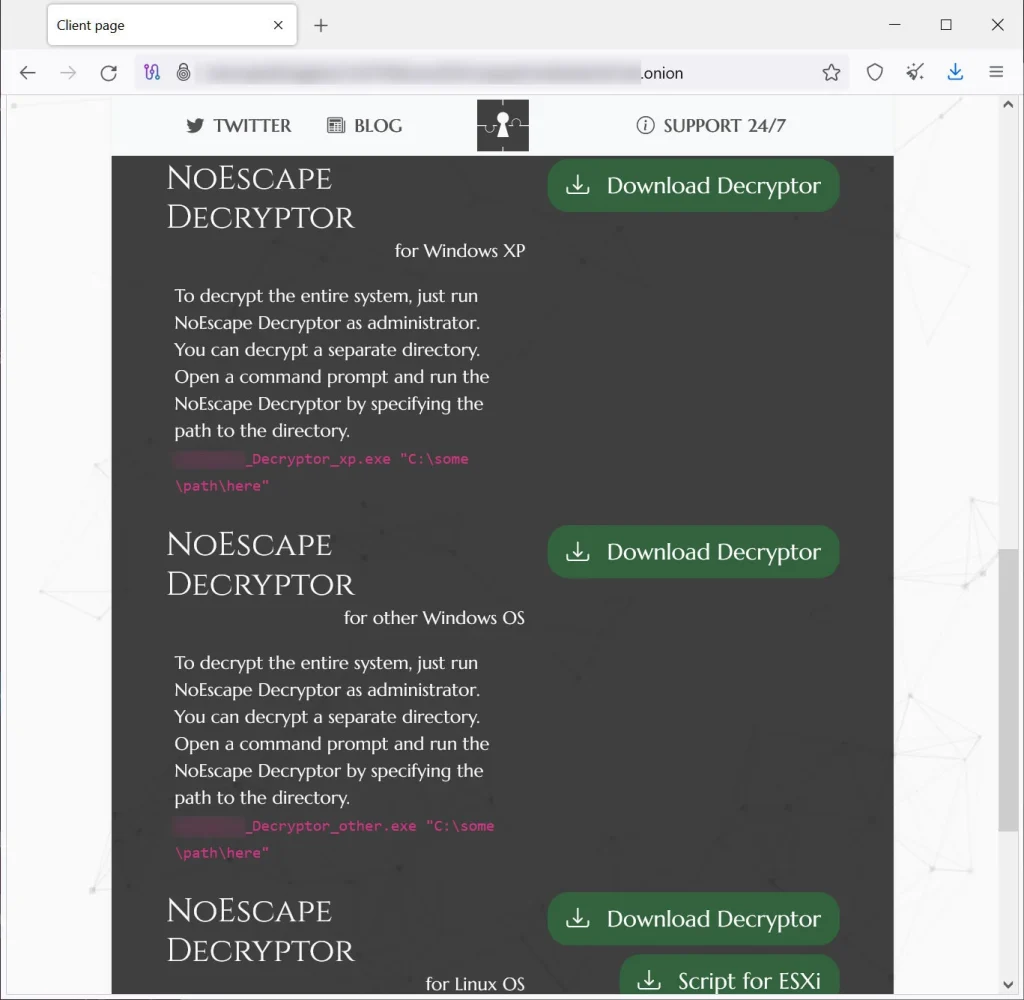

Dopo aver pagato, alle vittime verrà mostrato un elenco di decryptor disponibili, che sono quelli per Windows XP, versioni moderne di Windows e Linux.

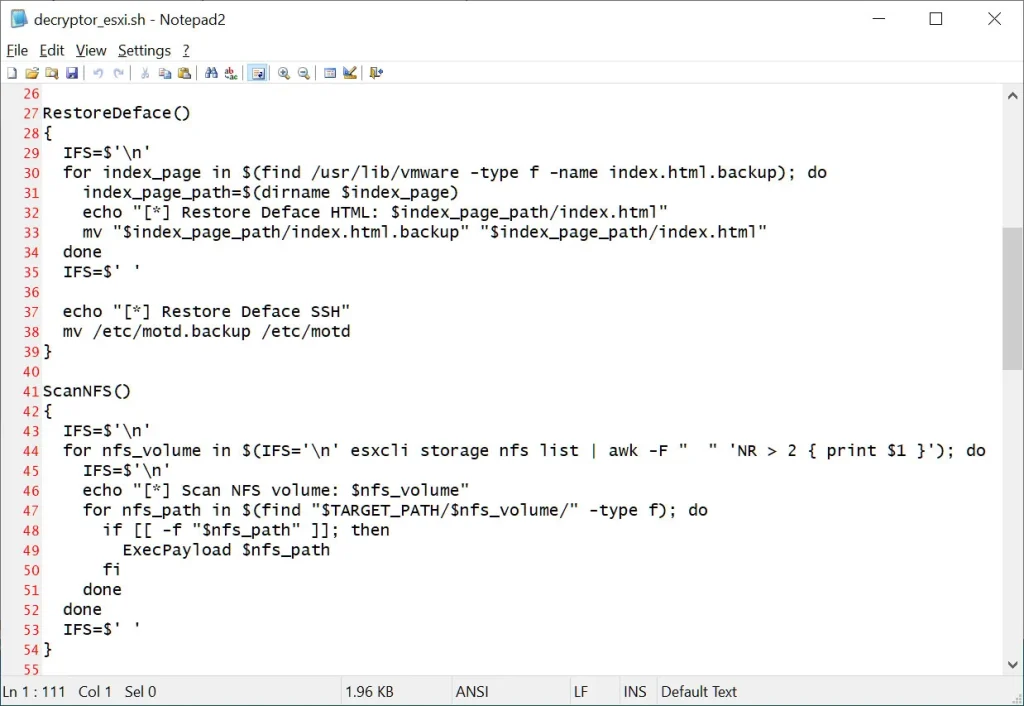

Per le vittime aziendali che eseguono VMware ESXi, NoEscape fornisce uno script di shell che può essere utilizzato per ripristinare /etc/motd e decrittografare i file utilizzando il decryptor di Linux.

Il furto dei dati aziendali

Come altre operazioni ransomware, NoEscape violerà una rete aziendale e si diffonderà lateralmente ad altri dispositivi. Una volta ottenute le credenziali di amministratore di dominio di Windows, distribuiranno il ransomware in tutta la rete.

Tuttavia, prima di crittografare i file, avranno già rubato i dati aziendali da utilizzare come leva nei loro tentativi di estorsione. Gli hacker avvertono quindi le vittime che i loro dati verranno rilasciati pubblicamente o venduti ad altri se non viene pagato un riscatto.

Al momento della stesura di questo articolo, NoEscape aveva fatto trapelare i dati o aveva iniziato a estorcere dieci vittime sul proprio sito di fuga di dati, con dimensioni dei dati trapelati che andavano da 3,7 GB per una società a 111 GB per un’altra.

Il ransomware è attualmente in fase di analisi per i punti deboli ed è ovviamente sconsigliato il pagamento del riscatto fino a quando non viene determinato se un decryptor gratuito può recuperare i file gratuitamente.

Blue Team Inside, si occupa di sicurezza informatica da più di 5 anni, con un occhio di riguardo alla difesa.

Una Padawan Etichal pronta a difendere l’anello più debole della catena…

Attenzione a non sottovalutarla, se finite vittima di una sua campagna di Spear Phishing non potrete scampare.

Tre caratteristiche che la distinguono:

La precisione

Sempre alla ricerca di imparare cose nuove

La sua auto…comprensiva di antenna

Colore preferito? Verde, ovviamente!