Industria 4.0 significa un cambiamento epocale nel modo in cui operano le fabbriche moderne e i sistemi industriali. Consistono in un’integrazione su larga scala in un intero ecosistema in cui i dati all’interno e all’esterno dell’organizzazione convergono per creare nuovi prodotti, prevedere le richieste del mercato e reinventare la catena del valore. Nell’Industria 4.0, vediamo la convergenza della tecnologia dell’informazione (IT) e della tecnologia operativa (OT) su larga scala.

Cyber Risk nell’Industria 4.0

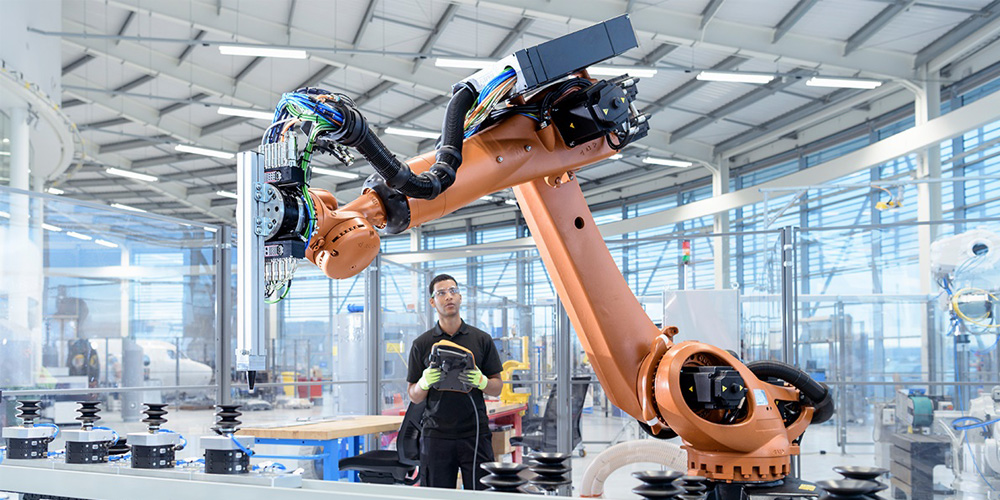

La convergenza IT / OT sta spingendo i confini delle strategie di sicurezza aziendale convenzionali in cui l’attenzione è sempre stata posta sulla protezione di reti, sistemi, applicazioni e dati elaborati che coinvolgono persone e informazioni. Nel contesto delle industrie manifatturiere con fabbriche intelligenti e sistemi industriali, robotica, tecnologia dei sensori, stampa 3D, realtà aumentata, intelligenza artificiale, apprendimento automatico e piattaforme di big data lavorano in tandem per offrire efficienze rivoluzionarie.

I dati necessari per alimentare l’Industria 4.0 sono in gran parte grezzi, non elaborati e non strutturati; i dati vengono pompati nelle infrastrutture di comunicazione e gli algoritmi computazionali si attivano per eseguire vari comandi. Quando completamente implementati, i sistemi Industry 4.0 richiedono pochissimo coinvolgimento umano per completare un flusso di lavoro predefinito. I modelli e gli algoritmi matematici prendono il sopravvento per trovare i modi più efficienti ed efficaci per fornire il prodotto o servizio finale. Chiamiamo questi dati didattici.

La sfida nella gestione del rischio cibernetico nell’Industria 4.0 risiede nella protezione dei sistemi e dei dati elaborati, nonché dei dati didattici, di comunicazione e non elaborati.

Quando i sistemi sono integrati, vengono creati percorsi in cui gli hacker possono spostarsi lateralmente attraverso una rete e sottosistemi e nei sistemi OT. Ciò consente loro di accedere agli algoritmi e potenzialmente modificare le istruzioni di programmazione e creare scompiglio. Un hacker in grado di violare con successo qualsiasi punto di questa rete di flussi di lavoro complessi sarebbe in grado di effettuare un cambiamento illecito del programma e della logica di controllo e attivare una serie di exploit che possono potenzialmente abbattere industrie ed economie. I grandi sistemi OT sono quindi obiettivi particolarmente attraenti per i criminali informatici e i terroristi che si concentrano sullo spionaggio aziendale, sul sabotaggio e sulla creazione di interruzioni su larga scala.

In uno stabilimento di produzione, il processo di produzione stesso può essere un segreto commerciale e un obiettivo molto redditizio per gli hacker. Nell’Industria 4.0, l’interesse degli hacker si concentra sull’accesso ai sistemi di controllo, la scoperta di risorse, la raccolta di dati (elaborati e non elaborati) e la ricerca di tecniche specializzate implementate dalle fabbriche intelligenti. Pertanto, non sorprende che l’interesse dei criminali informatici per l’industria manifatturiera sia ai massimi storici, poiché la nostra ricerca ha scoperto che si classifica come il terzo settore più discusso nelle comunità di hacker dopo i segmenti finanziario e sanitario.

Mitigazione del rischio per gli iperconnessi

Per scongiurare con successo gli attacchi informatici nell’era dell’Industria 4.0, le aziende devono affrontare queste minacce emergenti con un approccio su più fronti.

- Strategia: le strategie di sicurezza informatica devono essere dinamiche perché l’Industria 4.0 è altamente agile. L’approccio tradizionale in cui si guarda alla strategia di sicurezza informatica solo durante l’audit annuale deve cambiare. È importante mantenere la strategia un documento vivo e aggiornarlo frequentemente per adeguare le politiche e le procedure man mano che il panorama delle minacce cambia. Inoltre, valuta la possibilità di sfruttare appieno la scoperta delle minacce informatiche laddove l’intelligence strategica e le intuizioni possono influire sulle modifiche al registro dei rischi dell’azienda.

- Visibilità: un must è avere piena visibilità e consapevolezza di tutti i dispositivi, applicazioni e software che sono collegati direttamente ai sistemi dell’organizzazione o collegati in remoto da una terza parte esterna. La mappatura dei punti di connessione può consentire ai team di sicurezza di comprendere i potenziali vettori di attacco, valutare i punti deboli delle applicazioni e rafforzare i controlli. È quindi importante ottenere la piena visibilità della rete con il monitoraggio in tempo reale dei sistemi interconnessi per rilevare eventuali segni di violazione informatica.

Il monitoraggio proattivo delle minacce, la scoperta di anomalie, l’automazione e l’orchestrazione dei controlli di sicurezza e la visualizzazione delle risorse continueranno a svolgere ruoli importanti per mitigare il rischio presentato nell’Industria 4.0.

- Processo: un’altra considerazione per rafforzare la postura informatica sarebbe l’implementazione di processi come la profilazione delle minacce, la creazione della segmentazione delle minacce, la suddivisione in zone della rete e la containerizzazione del rischio. Questi processi e politiche assicurerebbero che le minacce informatiche siano gestite correttamente.

Le procedure relative alle modalità di raccolta, analisi e diffusione dei dati e delle informazioni devono essere definite anche in una procedura operativa standard (SOP) in modo che i vari reparti dell’organizzazione comprendano i requisiti del protocollo e facciano la loro parte per garantire la sicurezza dei dati. Possono essere implementati anche controlli di sicurezza che verificano anomalie e attività insolite.

- Tecnologia avanzata: per contrastare le minacce informatiche rivolte alle imprese che stanno intraprendendo la trasformazione dell’Industria 4.0, possiamo considerare l’utilizzo di algoritmi avanzati con programmazione neuro-linguistica (PNL) in cui le macchine possono apprendere il linguaggio e modelli comportamentali per ottenere risultati specifici. Ciò significa che i controlli di sicurezza informatica possono essere incentrati sull’intelligence e adattarsi di conseguenza per gestire le minacce, comprendendo i profili, le storie ei metodi di attacco degli hacker.

- Difendere l’Edge: Milioni di sensori industriali vengono utilizzati per raccogliere dati nell’ecosistema. Questi dispositivi risiedono ai margini della rete (solitamente dispersi geograficamente), funzionano su reti eterogenee e non sono facilmente accessibili per manutenzione e supporto. Queste condizioni rendono i dispositivi periferici vulnerabili alle attività di hacking. Per mitigare il rischio, assicurarsi che il software sia regolarmente aggiornato, che le valutazioni delle vulnerabilità siano condotte frequentemente e le reti siano costantemente monitorate.

Le aziende devono soppesare i rischi e i vantaggi legati alla presenza di sistemi iperconnessi. La premessa dell’Industria 4.0 è uno scambio di dati senza attriti e senza interruzioni per facilitare il funzionamento ottimale di macchine e robot. Alcuni potrebbero considerare i pesanti controlli di sicurezza controproducenti per ottenere linee di produzione snelle e limitare il pieno potenziale di un sistema completamente digitalizzato. È qui che deve svolgersi la conversazione “rischio contro ricompensa” per arrivare a una struttura di governance in grado di garantire la coesistenza e il successo di sicurezza dei dati, conformità aziendale e innovazione tecnologica.

Affinché l’Industria 4.0 mantenga con successo la sua promessa di efficienza senza precedenti e crei nuovi mercati e richieste, la sicurezza informatica non può essere relegata a un ripensamento. Deve essere al centro e al centro del processo di trasformazione digitale, guidando i leader aziendali nella loro ricerca della prossima grande novità.

Problem Solver e Cyber Security Advisor, si occupa di sicurezza informatica e di Ethical Hacking da oltre 20 anni.

Da diversi anni tiene corsi di Ethical Hacking e consapevolezza della sicurezza informatica formando centinaia di persone nell’IT e migliaia di risorse aziendali.

Tre caratteristiche che lo distinguono:

La passione/ossessione per le password

Ha chiamato Hash anche il suo gatto

Il papillon

Colore preferito? Verde, ovviamente!